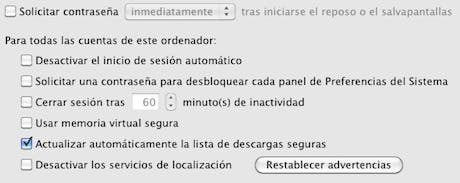

Hasta hace muy poco el troyano MacDefender se estaba convirtiendo en una pesadilla para los de Cupertino, hasta que en la Actualización de seguridad 2011-003 cortaron de raíz el problema. Para evitar que los hackers evolucionaran el troyano y que no quedáramos desprotegidos esperando a una actualización 10.6.X cerrando el agujero, Apple optó por hacer actualizable la lista de definiciones de software malicioso del sistema.

Por si no lo sabías, desde Snow Leopard contamos en el sistema con una lista de software malicioso que hace de ”mini-antivirus”, por si abrimos algún archivo que contenga un troyano para OS X. En realidad existen dos o tres amenazas para el sistema operativo de la manzana, pero Apple quiso cubrirse las espaldas.

El problema de este sistema es que sólo se actualizaba el listado cada vez que Apple sacaba una actualización de OS X. Por ello en la Actualización de seguridad 2011-003 evolucionó, como comentábamos anteriormente.

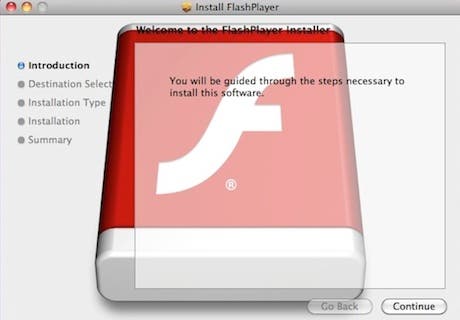

Ahora que todo está calmado tras la aparición de MacDefender, aparece otro troyano llamado OSX.QHost.WB.A, que se camufla en forma de instalador de Flash Player, y que hace que al usuario le aparezcan páginas no deseadas en su navegación por Internet.

Además, el troyano añade nuevas IP al archivo de hosts del sistema, para espiar las webs que el usuario visita y enviarlas a la dirección 91.224.160.26, que se encuentra en Holanda.

Así, cuando intentamos entrar a Google, nos aparece una página que se esconde bajo la interfaz del buscador, pero que en realidad no lo es. Los resultados de la búsqueda acaban convertidos en ventanas de publicidad.

Así, Apple actualiza el archivo XProtect.plist de Mac OS X y así si bajamos el instalador de Flash Player, el sistema nos advertirá de que éste contiene un troyano en su interior.